A CTS a világ első 10G NBase-T Fiber CPE switch-ét nyújtja az FTTH (Fiber-To-The-Home) hálózatokhoz - RelNet Technológia Kft.

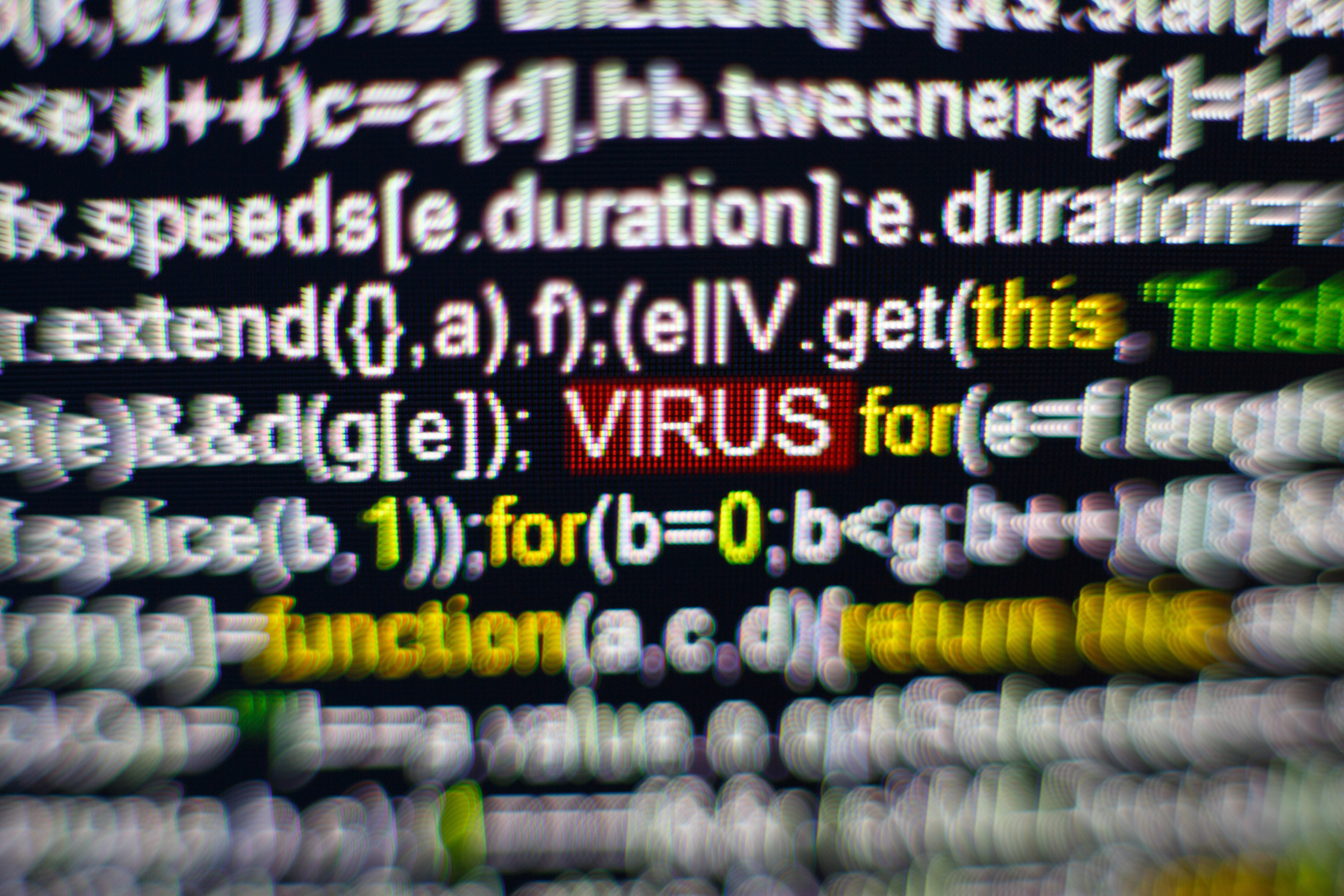

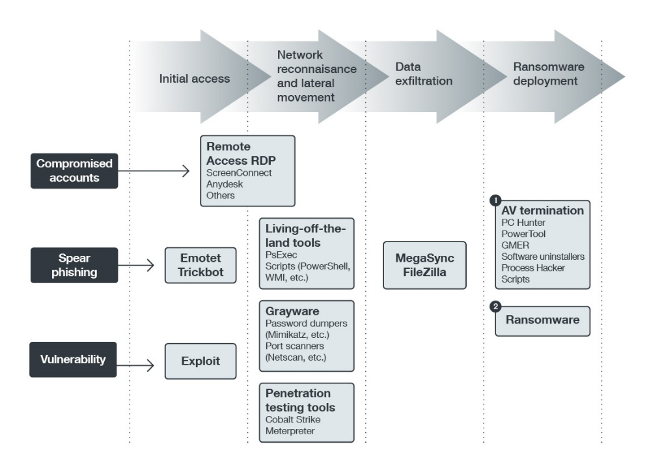

Vice Society: újfajta, szofisztikált zsarolóvírus támadások árnyékában | Nemzeti Kibervédelmi Intézet

Kalandozások a blockchain világában: Hogyan állítsuk meg a blokklánc csillapíthatatlan energiaéhségét? | FinTechZone